¿Cómo evaluar la seguridad de un criptoactivo emergente?

En el cambiante panorama financiero, los criptoactivos emergentes están captando la atención de los inversionistas y entusiastas de las criptomonedas. Sin embargo, navegar por este mercado incipiente requiere precaución y una comprensión clara de los riesgos de seguridad asociados. Este artículo tiene como objetivo proporcionar una guía integral sobre la evaluación de la seguridad de los criptoactivos emergentes, abordando criterios cruciales que los inversionistas deben considerar para tomar decisiones informadas.

- Desentrañando la Seguridad de un Criptoactivo Emergente

- ¿Cómo se garantiza la seguridad de las criptomonedas?

- ¿Cómo evaluar la seguridad de un sistema informático?

- ¿Cómo se evalua una Criptomoneda?

- ¿Cómo se asegura la seguridad de las transacciones en la red de Bitcoin?

- Preguntas frecuentes

- ¿Qué indicadores debo considerar para evaluar la seguridad de un criptoactivo emergente?

- ¿Cómo puedo identificar posibles riesgos asociados a un criptoactivo emergente?

- ¿Cuáles son las mejores prácticas para evaluar la seguridad de un criptoactivo emergente?

- ¿Qué herramientas o recursos online pueden ayudarme a evaluar la seguridad de un criptoactivo emergente?

Desentrañando la Seguridad de un Criptoactivo Emergente

Análisis del Equipo y la Comunidad

Evaluar la seguridad de un criptoactivo emergente implica una profunda inmersión en el equipo de desarrollo y la comunidad que lo respalda.

| Factor | Descripción |

|---|---|

| Experiencia del equipo | Analizar los antecedentes del equipo de desarrollo, su experiencia en criptografía, seguridad y desarrollo de software. |

| Reputación del equipo | Investigar si el equipo ha estado involucrado en proyectos anteriores y su reputación dentro de la comunidad. |

| Tamaño y actividad de la comunidad | Un proyecto con una comunidad activa y comprometida es un indicador positivo, ya que sugiere que hay interés y apoyo al proyecto. |

| Comunicación y transparencia | Observar la frecuencia y calidad de la comunicación del equipo, así como su transparencia en la toma de decisiones. |

Auditoria y Seguridad del Código

La seguridad del código subyacente al criptoactivo es fundamental para su protección.

| Factor | Descripción |

|---|---|

| Auditoria de código | Comprobar si el código ha sido auditado por terceros independientes y verificar las conclusiones del análisis. |

| Pruebas de seguridad | Investigar si el proyecto ha sido sometido a pruebas de seguridad para detectar vulnerabilidades. |

| Vulnerabilidades conocidas | Investigar si se han detectado vulnerabilidades en el pasado y si se han solucionado de forma oportuna. |

| Uso de prácticas de seguridad sólidas | Observar si el proyecto utiliza prácticas de seguridad recomendadas, como la encriptación, la gestión de claves y la autenticación. |

Riesgos y Factores de Vulnerabilidad

Es importante tener en cuenta los riesgos y factores de vulnerabilidad inherentes a un criptoactivo emergente.

Este contenido te puede interesar ¿Son los criptoactivos emergentes una buena inversión?

¿Son los criptoactivos emergentes una buena inversión?| Factor | Descripción |

|---|---|

| Fragilidad del ecosistema | Evaluar la dependencia del proyecto de otros componentes del ecosistema cripto, como exchanges o protocolos de consenso. |

| Ataques y Exploits | Investigar si el proyecto ha sido víctima de ataques en el pasado y la capacidad del equipo para responder a ellos. |

| Pérdida de fondos | Evaluar la posibilidad de pérdida de fondos debido a errores de código, vulnerabilidades o ataques. |

| Regulaciones y cumplimiento | Analizar el cumplimiento del proyecto con las regulaciones existentes y los posibles impactos de futuras regulaciones. |

¿Cómo se garantiza la seguridad de las criptomonedas?

Seguridad de la Blockchain

La seguridad de las criptomonedas reside principalmente en la tecnología Blockchain, que es un libro de contabilidad digital distribuido, inmutable y transparente. Esta característica garantiza que las transacciones sean seguras, ya que:

- Registro Inmutable: Cada transacción se agrega a la Blockchain y se vincula a las anteriores, creando una cadena de bloques que no se puede modificar, lo que dificulta la manipulación o eliminación de datos.

- Descentralización: La Blockchain no está controlada por una entidad centralizada, sino que se replica en múltiples nodos de la red, lo que la hace resistente a ataques y fallos.

- Criptografía Avanzada: Las transacciones se cifran con algoritmos complejos que hacen que sean prácticamente imposibles de descifrar, protegiendo la información de las criptomonedas.

Medidas de Seguridad Individual

Aunque la Blockchain ofrece una base sólida, también es crucial implementar medidas de seguridad individuales para proteger tus criptomonedas:

- Carteras de Hardware: Son dispositivos físicos que almacenan las claves privadas de manera segura y aislada de Internet, protegiendo tus fondos de ataques informáticos.

- Carteras de Software: Se recomienda utilizar carteras de software de alta reputación y con funciones de seguridad robustas, como la autenticación de dos factores.

- Mantener las claves privadas seguras: Nunca compartas tus claves privadas con nadie, guarda copias de seguridad en lugares seguros y utiliza contraseñas fuertes.

- Estar al tanto de las amenazas: Es importante mantenerse informado sobre las nuevas estafas y ataques que surjan en el ecosistema de las criptomonedas.

Criptografía y Algoritmos

Los algoritmos criptográficos juegan un papel fundamental en la seguridad de las criptomonedas, garantizando:

Este contenido te puede interesar ¿Cómo protegerse de fraudes en criptoactivos emergentes?

¿Cómo protegerse de fraudes en criptoactivos emergentes?- Criptografía de Clave Pública: Permite enviar y recibir transacciones seguras sin revelar las claves privadas.

- Funciones Hash: Se utilizan para generar huellas digitales únicas de las transacciones, lo que garantiza su integridad e immutabilidad.

- Firma Digital: Permite a los usuarios verificar la autenticidad y el origen de las transacciones.

¿Cómo evaluar la seguridad de un sistema informático?

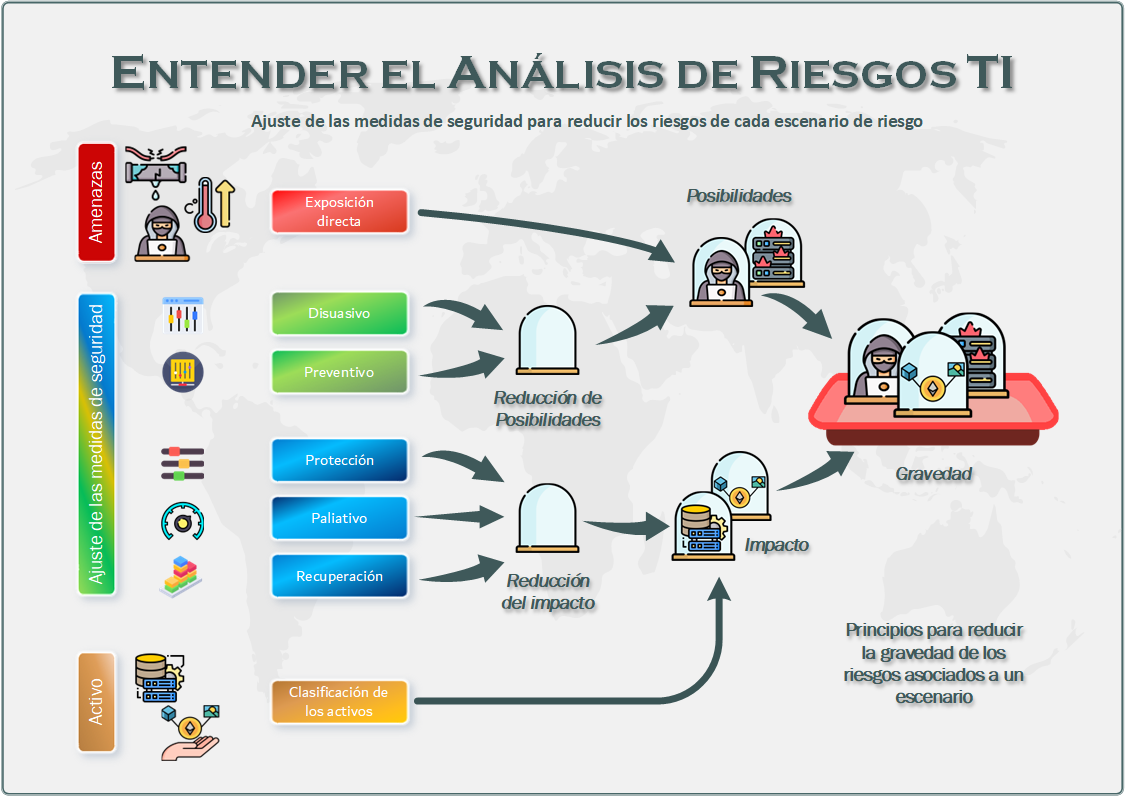

Evaluación de Riesgos

La evaluación de riesgos es un proceso fundamental para determinar la seguridad de un sistema informático. Consiste en identificar las posibles amenazas, vulnerabilidades y sus impactos potenciales en el sistema. Se busca entender qué podría salir mal, la probabilidad de que suceda y las consecuencias que tendría. Este análisis permite priorizar las medidas de seguridad a implementar.

- Identificar amenazas: Este paso consiste en listar todas las posibles fuentes de peligro para el sistema, como ataques cibernéticos, errores humanos, desastres naturales, fallas de hardware o software, etc.

- Identificar vulnerabilidades: Se deben encontrar las debilidades o puntos débiles del sistema que podrían ser explotados por las amenazas, como contraseñas débiles, configuraciones inseguras, falta de actualizaciones, etc.

- Evaluar el impacto: Se debe determinar la gravedad de las consecuencias que tendría la explotación de cada vulnerabilidad, considerando la pérdida de información, la interrupción del servicio, el daño a la reputación, etc.

Análisis de Vulnerabilidades

El análisis de vulnerabilidades busca encontrar las debilidades existentes en el sistema informático. Este proceso implica examinar el software, el hardware, la configuración del sistema y las prácticas de seguridad para identificar las posibles fallas que podrían ser explotadas por atacantes.

- Escaneo de puertos: Se busca identificar los servicios abiertos en el sistema, detectando posibles puntos de entrada para ataques.

- Análisis de código: Se revisan los programas en busca de errores de programación que podrían ser utilizados para ejecutar código malicioso.

- Pruebas de penetración: Se simula un ataque real para evaluar la resistencia del sistema ante diferentes tipos de amenazas.

- Auditorías de seguridad: Se evalúan las políticas de seguridad, las prácticas de administración y la configuración del sistema para detectar posibles deficiencias.

Pruebas de Seguridad

Las pruebas de seguridad son esenciales para evaluar la efectividad de las medidas de seguridad implementadas. Se buscan simular ataques reales para verificar la capacidad del sistema de resistirlos. Las pruebas pueden ser realizadas por personal interno o por expertos externos, utilizando diferentes técnicas y herramientas.

Este contenido te puede interesar ¿Qué tecnologías respaldan a los criptoactivos emergentes?

¿Qué tecnologías respaldan a los criptoactivos emergentes?- Pruebas de caja negra: Se realizan sin conocimiento del funcionamiento interno del sistema, simulando un ataque real desde afuera.

- Pruebas de caja blanca: Se realizan con acceso al código fuente del sistema, buscando vulnerabilidades internas.

- Pruebas de caja gris: Se realiza con conocimiento parcial del sistema, como en el caso de un atacante que tiene acceso a información limitada.

¿Cómo se evalua una Criptomoneda?

Análisis Fundamental

El análisis fundamental se centra en el valor intrínseco de la criptomoneda, evaluando factores como la tecnología subyacente, el equipo detrás del proyecto, la utilidad de la criptomoneda, la adopción y el potencial de crecimiento. Un análisis fundamental exhaustivo considerará lo siguiente:

- Tecnología: Evaluar la solidez y la innovación de la tecnología blockchain, la escalabilidad, la seguridad y la eficiencia del protocolo.

- Equipo: Analizar la experiencia, el compromiso y la reputación del equipo desarrollador.

- Utilidad: Determinar cómo se utiliza la criptomoneda en la vida real, sus casos de uso y la demanda potencial.

- Adopción: Evaluar el número de usuarios, empresas y organizaciones que adoptan la criptomoneda.

- Potencial de crecimiento: Identificar los factores que podrían impulsar el crecimiento del valor de la criptomoneda en el futuro.

Análisis Técnico

El análisis técnico se centra en el estudio de los patrones de precios históricos y el volumen de operaciones para predecir el movimiento futuro de la criptomoneda. Este enfoque utiliza indicadores técnicos, como medias móviles, osciladores y gráficos, para identificar señales de compra y venta. Los aspectos clave a considerar en el análisis técnico incluyen:

- Análisis de gráficos: Identificar tendencias, patrones y niveles de soporte y resistencia en los gráficos de precios.

- Indicadores técnicos: Utilizar indicadores como el MACD, el RSI y el indicador de volumen para identificar señales de compra y venta.

- Volumen de operaciones: Observar el volumen de transacciones para confirmar las tendencias y determinar la fuerza de un movimiento de precios.

Análisis de Sentimiento

El análisis de sentimiento se enfoca en la opinión pública y la percepción de la criptomoneda en las redes sociales, foros y medios de comunicación. Este análisis puede proporcionar información sobre la demanda potencial, el interés de los inversores y la confianza en el proyecto. Los puntos importantes para analizar el sentimiento incluyen:

Este contenido te puede interesar ¿Cuánto se tarda en hacer una auditoría SEO?

¿Cuánto se tarda en hacer una auditoría SEO?- Redes sociales: Monitorear las conversaciones y las tendencias en plataformas como Twitter y Facebook.

- Foros de criptomonedas: Analizar las opiniones y las discusiones en foros especializados.

- Noticias y medios de comunicación: Evaluar las noticias y los artículos sobre la criptomoneda.

¿Cómo se asegura la seguridad de las transacciones en la red de Bitcoin?

Criptografía Avanzada

La seguridad de las transacciones en Bitcoin se basa en un sistema criptográfico robusto. Cada transacción se firma digitalmente con la clave privada del remitente, que solo él conoce. Esta firma es verificada por la red usando la clave pública del remitente, asegurando que la transacción es auténtica y que proviene del usuario correcto. Además, cada bloque de transacciones en la cadena de bloques se cifra con algoritmos criptográficos de última generación. La potencia computacional necesaria para romper este cifrado es enorme, haciendo que la red sea extremadamente segura.

- Firma digital: garantiza la autenticidad y la integridad de la transacción.

- Cifrado de bloques: protege la información de cada bloque de transacciones.

- Algoritmos criptográficos robustos: hacen que sea extremadamente difícil falsificar o manipular las transacciones.

Consenso Distribuido

La red de Bitcoin utiliza un sistema de consenso distribuido llamado "prueba de trabajo" (Proof of Work). Este sistema requiere que los mineros resuelvan complejas ecuaciones matemáticas para agregar nuevos bloques a la cadena de bloques. Los mineros compiten entre sí, y solo el primero en encontrar la solución correcta recibe una recompensa. Este proceso asegura que la red esté controlada por un gran número de participantes, lo que hace que sea extremadamente difícil para un solo actor influir en la red.

- Mineros: compiten por añadir nuevos bloques a la cadena de bloques.

- Prueba de trabajo: asegura la integridad de la red y la dificultad de manipular transacciones.

- Consenso distribuido: previene el control centralizado de la red.

Cadena de Bloques Inmutable

La cadena de bloques de Bitcoin es un libro de contabilidad público y transparente que registra todas las transacciones realizadas en la red. Una vez que una transacción se añade a la cadena de bloques, es prácticamente imposible cambiarla o eliminarla. Esto se debe a que cada bloque está conectado al anterior mediante un código hash único, y cualquier cambio en un bloque afectaría a toda la cadena. La naturaleza inmutable de la cadena de bloques hace que las transacciones de Bitcoin sean extremadamente seguras y confiables.

Este contenido te puede interesar ¿Cómo implementar automatización en gestión de clientes?

¿Cómo implementar automatización en gestión de clientes?- Registro público: todas las transacciones son visibles para todos.

- Inmutabilidad: las transacciones son permanentes y no se pueden revertir.

- Code hash: asegura la integridad de la cadena de bloques.

Preguntas frecuentes

¿Qué indicadores debo considerar para evaluar la seguridad de un criptoactivo emergente?

Para evaluar la seguridad de un criptoactivo emergente, es crucial considerar una serie de indicadores clave que te ayudarán a determinar su solidez y potencial de éxito. Algunos de los factores más importantes a analizar son:

- Equipo de desarrollo: Es fundamental que el equipo detrás del criptoactivo sea experimentado y confiable. Investiga sus antecedentes, experiencia previa en el desarrollo de software y blockchain, y su compromiso con el proyecto.

- Tecnología subyacente: Examina la tecnología blockchain utilizada por el criptoactivo. Evalúa su seguridad, eficiencia, escalabilidad y características innovadoras. Investiga si el código fuente es de código abierto y si ha sido auditado por terceros.

- Modelo económico: Analiza el modelo económico del criptoactivo. Comprende su oferta total, la distribución de tokens, los mecanismos de inflación o deflación, y las estrategias de gobernanza. Un modelo económico sólido es crucial para la sostenibilidad a largo plazo.

- Comunidad: Una comunidad activa y comprometida es un indicador positivo. Evalúa la participación en las redes sociales, la cantidad de usuarios, el nivel de desarrollo de la comunidad, y la presencia de foros y plataformas de comunicación.

- Auditorías de seguridad: Investiga si el criptoactivo ha sido auditado por empresas independientes especializadas en seguridad de blockchain. Las auditorías ayudan a identificar posibles vulnerabilidades y a garantizar la integridad del proyecto.

Recuerda que la seguridad es un factor fundamental para invertir en criptomonedas. No te dejes llevar solo por el hype o las promesas de ganancias rápidas. Realiza una investigación exhaustiva antes de invertir en un criptoactivo emergente.

¿Cómo puedo identificar posibles riesgos asociados a un criptoactivo emergente?

Identificar los riesgos asociados a un criptoactivo emergente es crucial para tomar decisiones de inversión informadas. Algunos de los riesgos más comunes incluyen:

- Falta de regulación: La falta de regulación en el sector de las criptomonedas puede generar incertidumbre y riesgos. Es importante investigar el marco legal en el que opera el criptoactivo y si existen planes para su regulación.

- Volatilidad del mercado: Las criptomonedas son conocidas por su alta volatilidad. Es fundamental que comprendas la fluctuación de precios y estés preparado para posibles pérdidas.

- Fraude y estafas: El sector de las criptomonedas ha sido testigo de numerosos casos de fraude y estafas. Es importante investigar el historial del equipo, verificar la legitimidad del proyecto y ser cauteloso con las promesas de ganancias rápidas.

- Ataques de seguridad: Los criptoactivos son vulnerables a ataques de seguridad, como ataques de denegación de servicio, exploits y robos de tokens. Es fundamental evaluar la seguridad del protocolo blockchain y la estrategia de seguridad del equipo.

- Riesgo de obsolescencia: Los criptoactivos emergentes pueden perder relevancia si no logran adaptarse a las nuevas tecnologías y necesidades del mercado. Es importante evaluar la viabilidad a largo plazo del proyecto y su capacidad para innovar.

Evaluar los riesgos es fundamental para minimizar las pérdidas y maximizar las posibilidades de éxito en la inversión en criptomonedas. No subestimes la importancia de la investigación y la diversificación de la cartera.

Este contenido te puede interesar ¿Qué habilidades necesitas para triunfar en Web3?

¿Qué habilidades necesitas para triunfar en Web3?¿Cuáles son las mejores prácticas para evaluar la seguridad de un criptoactivo emergente?

Para evaluar de manera efectiva la seguridad de un criptoactivo emergente, es importante seguir algunas mejores prácticas que te ayudarán a tomar decisiones más seguras:

- Investiga a fondo el equipo y la tecnología: Dedica tiempo a analizar la experiencia del equipo de desarrollo, la tecnología blockchain utilizada, el código fuente y las auditorías de seguridad independientes.

- Comprueba la comunidad y la actividad del proyecto: Evalúa la cantidad de usuarios, la participación en las redes sociales, el nivel de desarrollo de la comunidad, y la presencia de foros y plataformas de comunicación.

- Lee el whitepaper y la documentación del proyecto: El whitepaper es un documento clave que describe el proyecto, su tecnología, su modelo económico y su plan de desarrollo. Asegúrate de leerlo detenidamente y entender los detalles.

- Investiga el historial de la empresa o del equipo: Es importante conocer el historial del equipo o de la empresa detrás del criptoactivo. Busca información sobre proyectos anteriores, litigios o controversias.

- No te dejes llevar por el hype o las promesas de ganancias rápidas: Las criptomonedas pueden ser muy volátiles y es importante mantener la calma y no dejarse llevar por la emoción del mercado.

- Utiliza herramientas y recursos de investigación: Existen herramientas y recursos online que te pueden ayudar a evaluar la seguridad de un criptoactivo. Algunos ejemplos son CoinMarketCap, CoinGecko, y CryptoCompare.

Recuerda que la seguridad es un factor crítico en la inversión en criptomonedas. No te apresures a invertir sin antes realizar una investigación exhaustiva y evaluar cuidadosamente todos los riesgos.

¿Qué herramientas o recursos online pueden ayudarme a evaluar la seguridad de un criptoactivo emergente?

Existen varias herramientas y recursos online que pueden ayudarte a evaluar la seguridad de un criptoactivo emergente. Algunos ejemplos son:

- CoinMarketCap: Ofrece información detallada sobre las criptomonedas, incluyendo su precio, volumen de negociación, capitalización de mercado y otras métricas relevantes.

- CoinGecko: Brinda información similar a CoinMarketCap, pero también ofrece rankings de proyectos y una sección dedicada a las noticias y eventos del sector.

- CryptoCompare: Ofrece una amplia gama de datos e información sobre criptomonedas, incluyendo análisis de precios, gráficos, y una plataforma para comparar diferentes exchanges.

- Glassnode: Proporciona datos on-chain sobre las criptomonedas, incluyendo la cantidad de direcciones activas, la cantidad de tokens en circulación, y otros indicadores relevantes.

- Blockchain explorers: Permiten explorar la blockchain de un criptoactivo y verificar información sobre las transacciones, los balances de las direcciones, y la actividad de la red.

- Foros y comunidades online: Los foros y las comunidades online, como Reddit y Telegram, son lugares donde puedes encontrar información y opiniones sobre diferentes criptomonedas.

Estas herramientas y recursos te pueden ayudar a obtener una visión más completa del proyecto, su seguridad, y su potencial de éxito. Es importante usar estas herramientas con precaución y no confiar solo en la información que proporcionan. Es fundamental realizar tu propia investigación y análisis antes de tomar cualquier decisión de inversión.

Contenido Relacionado